为提高学校师生对钓鱼邮件的识别能力,提升师生网络安全意识,防范化解钓鱼邮件风险隐患,根据省教育厅专项演练部署,近日,信息技术中心联合中国教育和科研计算机网(赛尔网络)开展了一次校级模拟黑客钓鱼邮件演练。

演练主题为:模拟校级邮箱重要通知

演练投递4774封钓鱼邮件,打开邮件用户2755人, 打开邮件之后点击了链接569人,其中输入个人账号密码(中招)378人,钓鱼邮件中招率13.72%,师生第一时间报告可疑邮件人数42人。

您是否点击了可疑链接?

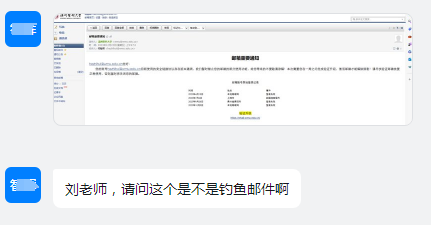

大部分师生看穿了钓鱼邮件的“伪装”,通过678678、钉钉等途径进行积极反馈和举报,充分体现了我校师生良好的网络安全意识!但也有少部分师生点击链接并提交了统一身份认证账号密码,网络安全防范意识与辨识能力还有待加强。

辨别钓鱼邮件

钓鱼邮件的高迷惑性,一不留神就会落入陷阱。伪装再好的邮件,在链接处也会“露出马脚”,请大家仔细甄别,掌握以下几招,便可轻松看出端倪,识破钓鱼邮件~~

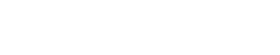

看发信人账号:在收到邮件时,一定要确认发件人的真实性。如果您不认识发件人或怀疑邮件的真实性,请谨慎处理。例如:本次发送钓鱼邮件的邮箱账号后缀wmu@wmu.edu.co用相近拼法试图混淆,学校邮箱后缀应为“wmu.edu.cn”。

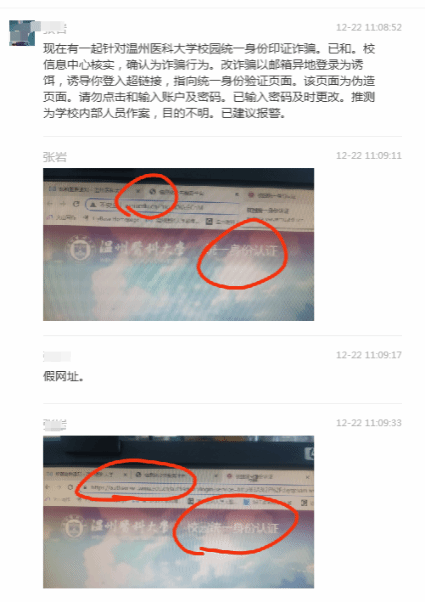

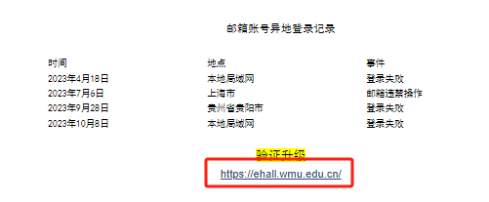

看正文链接:正文中包含的链接地址或者二维码,一定要核对清楚是否真实网址。例如:本次使用的验证链接明面上为正常的综合门户(我的医大)链接(见图3),实际上跳转链接为http://wmuedu.cn/?rid=zQjuvND,学校域名应为“wmu.edu.cn”。

看正文目的:警惕邮件中索要登录账号密码等隐私信息,师生的统一身份认证账号密码一旦泄露,黑客可以利用该账号密码进入校内网,进行横向攻击服务器、信息系统,后果严重。例如:此次跳转链接后,出现仿造的统一身份认证登录界面,一旦输入用户名和密码,就会被黑客在后台收集。

网络安全为人民,网络安全靠人民。钓鱼邮件作为一种常见的网络欺诈手段,威胁着广大用户的财产和信息安全。此次演练通过模拟真实情景,使广大师生更加深入地了解了钓鱼邮件的攻击方式和防范方法,提高了大家的网络安全意识。